Címkék

Blog vlog iphoneszerviz szerviz telefonszerviz Kik vagyunk mi dolgozóink Drón Drónok ipari alkalmazásai Home Office ITSolutions VPS CloudSolutions Nyomtatás Adatbizonság Newtechnology TISAX Datasecurity Cybersecurity #ITSecurity ITSecurity információbiztonság hiányelemzés ISMS IBIR Modcast Podcast Backup GDPR ISO27000 axisbodyworn bodyworn GAP analízis

Fontos-e a rendszeres átvilágítás?

Teljesen természetesnek érezzük, hogy ha e-mailt akarunk küldeni és rákattintunk a küldés gombra, akkor az azonnal elmegy, hogy a szerver mindig elérhető és rendelkezésünkre áll a hét minden napján.

A nagy kérdés viszont az, hogy ez az állapot hogyan tartható fenn? Elég-e csak a látható, kézzel fogható részekkel foglalkozni? Van-e minden vállalkozásnak B terve arra az esetre, ha homok kerül a gépezetbe és leáll? Egyáltalán mi történik akkor, ha hardver hiba vagy épp külső támadás miatt nem férünk hozzá értékes adatainkhoz?

Egy hétköznapi példa kapcsán, nézzük meg mikor várható el egy IT rendszertől a folyamatos működés. Vegyünk egy autós példát. Egy folyamatosan karbantartott autó 15-20 év után is pöccre indul, míg egy túlhajtott, elhanyagolt 4-5 éves autó bármikor cserben hagyhat.

Egy hétköznapi példa kapcsán, nézzük meg mikor várható el egy IT rendszertől a folyamatos működés. Vegyünk egy autós példát. Egy folyamatosan karbantartott autó 15-20 év után is pöccre indul, míg egy túlhajtott, elhanyagolt 4-5 éves autó bármikor cserben hagyhat.

Ez nincs másképp a számítógépes rendszerek esetében sem. Ha egy IT rendszert folyamatosan karbantartunk és időszakosan átvilágítunk, hogy időben reagálni tudjunk az esetleges gyengeségekre, akkor nem kell attól tartani, hogy a küldés gomb lenyomása után nem megy el a levél, vagy hogy egyszer csak részlegesen vagy teljesen leáll a szerver, vagy egy kritikusabb jelenség, hogy a pajzson hagyott réseken támadás éri a céget és megáll a teljes vállalati élet, a gyártás.

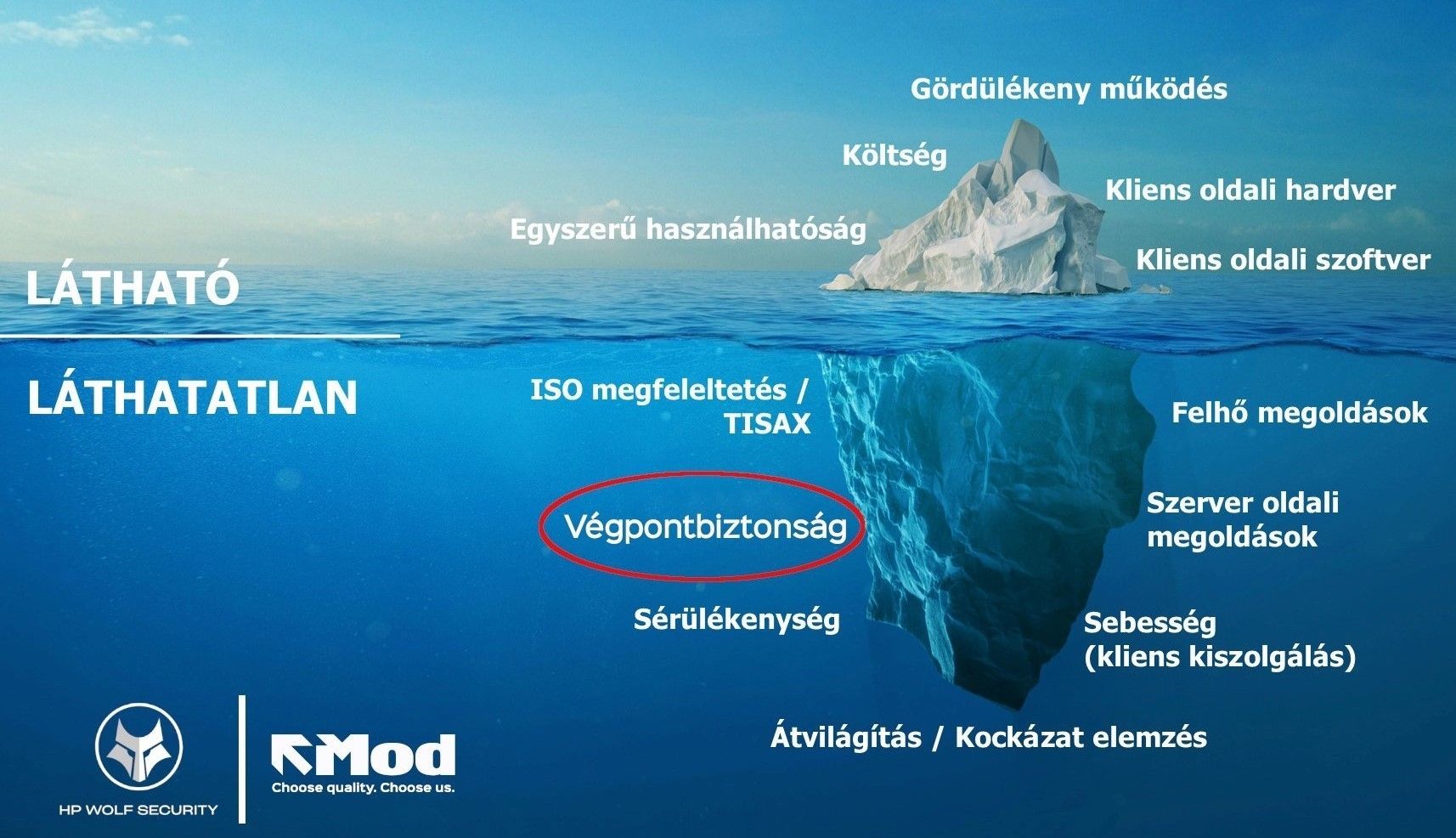

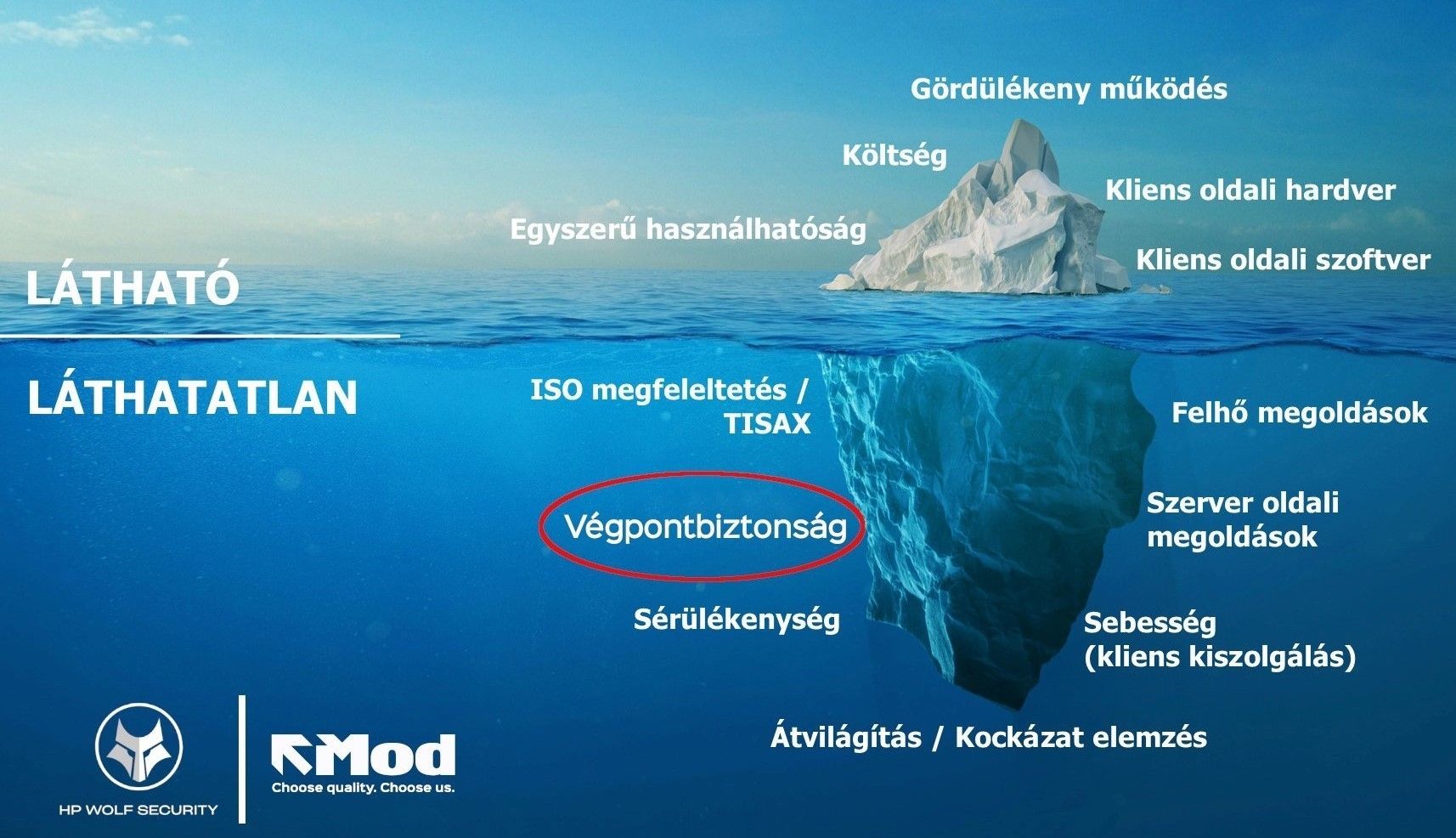

A tapasztalat mégis sajnos az, hogy hajlamosak vagyunk elodázni az átvilágításokat, a karbantartásokat, vagy csak a látható dolgokkal foglalkozni. Hogy egy újabb példával éljünk gyakran előbb kerül lecserélésre egy notebook vagy egy monitor, mint egy szerver vagy egy tűzfal, ami a külső támadásoktól és más incidensektől lenne hivatott megvédeni a cég értékes adatait. Másik előforduló jelenség, hogy nem teszünk kellő gyakorisággal megelőző lépéseket és nem élünk a technológia nyújtotta lehetőségekkel. IT tekintetben gondolunk itt a teljes rendszer időszakos átvilágítására, az eszközök öregedésének vizsgálatára és az egyes gyártók által javasolt lépésekre a végpontbiztonság érdekében.

Hogy mit tett a HP, mint gyártó a végpontvédelem érdekében?

HP létrehozott egy olyan megoldás csomagot, ami nem kér folyamatos külső beavatkozást, monitorozást annak érdekében, hogy a végpontok biztonságosak maradhassanak. A HP Wolf Security többek között önjavító firmware-rel, memórián belüli behatolásészleléssel és izolációs fenyegetéselkülönítéssel csökkenti az elérhető támadási felületet, valamint lehetővé teszi a firmware-támadások utáni távoli helyreállítást. A HP Wolf Security for Business folyamatosan működik és figyel, hogy biztosítsa az Ön és a csapata védelmét.

A kiberbűnözők körültekintőbbek, szervezettebbek és eltökéltebbek, mint valaha, és egyre szofisztikáltabb módon veszik célba az eszközöket. Ahhoz, hogy egy vállalkozás működése biztonságos és folyamatos maradjon számos új megoldást kell bevezetni a rosszindulatú támadások ellen. Ebben segít a HP Wolf Security.

Amit mi tudunk tenni IT szolgáltatóként:

Egy átvilágítás során feltérképezésre kerülnek a belső gyengeségek, mint például az örökéletű jelszavak, vagy a jogosultságok nem megfelelő beállítása, hiánya. Ennek fontosságát tükrözi, hogy az adatok megőrzése és a folyamatos működés fenntartása érdekében számos szabályzat, jogi megfeleltetés lépett életbe az elmúlt években. Ilyen például az ISO27001, a TISAX (Trusted Information Security Assessment Exchange), a VDA ISA-t (Information Security Assessment), a GDPR és még sorolhatnánk.

Az öregedés az informatikai eszközök esetében sokáig észrevétlen lehet, nem okoz zavart csak akkor, amikor már meghalad egy bizonyos szintet. A hardverek ilyenkor látszólag kisebb hibák ellenére még működnek egy darabig, majd amikor a hardverhiba miatt váratlanul megáll a munkavégzés az akár pénzben is mérhető veszteséggel jár egy cég életében.

Egy vállalat folytonossága nagymértékben függ az informatikától. Már az internetkiesés is megbéníthatja egy cég folyamatait, ami nem is meglepő, hiszen minden digitalizált. Mérettől és tevékenységi körtől függetlenül több terabájtnyi adat keletkezik és mozog a különböző mobil- és internetszolgáltatókon keresztül nap mint nap.

Nem elég kiépíteni egy informatikai rendszert. Ahhoz, hogy biztonságban legyenek egy vállalkozás adatait, folyamatait permanensen karban kell tartani, nagy hangsúlyt fektetve a nem látható részekre.

Nem elég kiépíteni egy informatikai rendszert. Ahhoz, hogy biztonságban legyenek egy vállalkozás adatait, folyamatait permanensen karban kell tartani, nagy hangsúlyt fektetve a nem látható részekre.

Azzal, hogy egy vállalkozás hangsúlyt fektet a kockázatelemzésre, a sérülékenységre, az adatbiztonságra, biztosítani tudja magának a folyamatos működést és a versenyelőnyt.

Ennek egy egyszerű módja az Információbiztonsági Irányítási Rendszer (IBIR, angolul ISMS) felépítése, melynek során olyan folyamatokat és szabályokat kell egy vállalkozáson belül felállítani és megvalósítani, amelyek valóban komoly hozzáadott értékkel rendelkeznek a mindennapi tevékenység és adatbiztonság tekintetében, eleget téve a láthatatlan részek megóvásának is.

Amennyiben szeretne többet tudni a HP Wolf Security új generációs végpontbiztonságáról, az átvilágítás fontosságáról, hogy milyen kézzelfogható előnyei vannak, akkor keressen minket bizalommal elérhetőségeink egyikén és segítünk, hogy biztonságosabb környezetben dolgozhasson!

Címkék: ITSolutions, CloudSolutions, Adatbizonság, Datasecurity, Cybersecurity, ITSecurity,